Está em curso o que já é considerado o maior ciberataque de sempre e que visa especialmente o governo e grandes empresas norte-americanas, ataque cuja sofisticação não tem paralelo. Para muitos especialistas é claro que só uma nação teria recursos e ousadia para esta ofensiva ao core do governo do Tio Sam, e os olhos estão postos na Rússia.

Está em curso um ciberataque que visa especialmente o governo e grandes empresas norte-americanas, e cuja sofisticação não tem paralelo. Para muitos especialistas é claro que só uma nação teria recursos e ousadia para esta ofensiva ao core do governo do Tio Sam, e os olhos estão postos na Rússia.

Ninguém sabe a extensão do ciberataque ou quando exatamente se iniciou, mas está a ser encarado como possivelmente a maior ameaça a segurança interna por um ato de espionagem desde o caso Julius e Ethel Rosenberg, que em 1949 entregaram os segredos da bomba atómica aos soviéticos.

O caso não é para menos; até sábado 19 de dezembro, pelo menos doze departamentos e agências federais reconheceram que estão expostas, incluíndo a National Nuclear Security Administration (NNSA) que é responsável pelo controlo do arsenal nuclear americano, reservas e enriquecimentos de plutônio. Entre outros estão o próprio Tesouro Federal, o Departamento de Comercio Externo, o Departamento de Energia, o de Agricultura, e a lista continua.

O Departamento de Segurança Interna (ele próprio vitima,) na passada quinta-feira, afirmou que são hackers russos os promotores deste ataque, os Cozy Bear / APT29, um grupo conhecido de longa data pelas autoridade ocidentais, que os relacionam com a SVR, a agência de inteligência Russa, mas o Kremlin, sem surpresa, sempre negou qualquer envolvimento.

O secretário de Estado Mike Pompeo disse na sexta-feira que o ataque cibernético às agências do governo federal dos EUA "foi um esforço muito significativo, e acho que agora podemos dizer claramente que foram os russos estão envolvidos nesta atividade".

O Senado norte-americano cobra agora das várias agências de segurança e do FBI como é possível que um ataque desta escala não tenha sido detetado pelo sistema central de deteção de ameaças inimigas no qual foram investidos milhões de dólares, designado por EINSTEIN, e também como não é sequer possível saber se o ataque está a ser bem controlado.

Mas para combater algo é preciso identificar a ameaça, e isso só aconteceu agora e parcialmente.

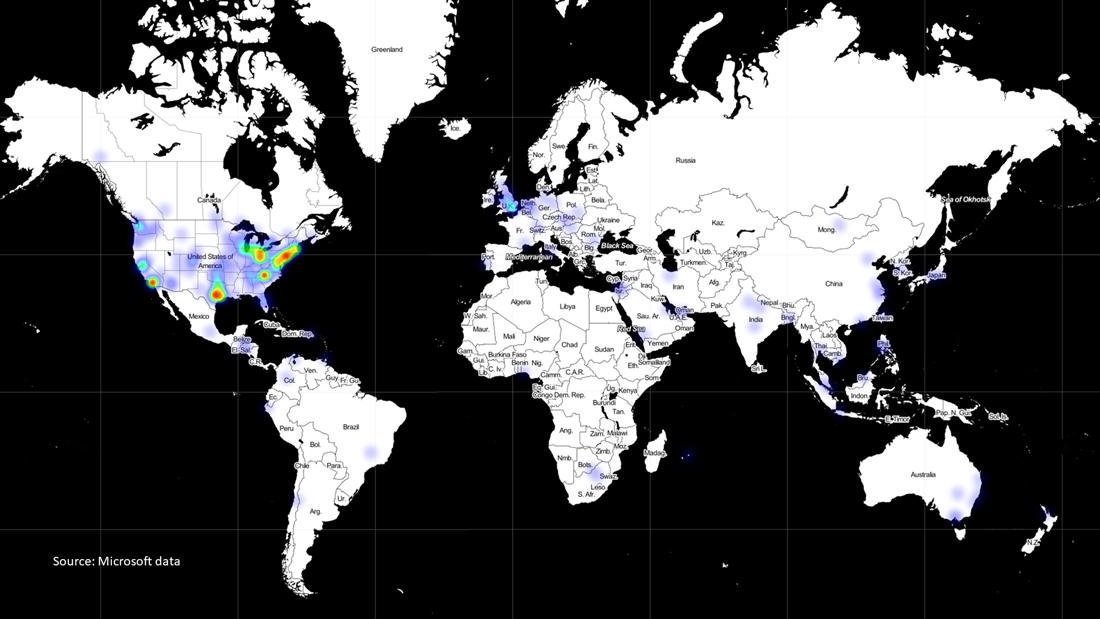

A Microsoft, ela própria tambem vitima, conseguiu identificar dezenas de clientes seus atacados, 80% destes nos Estados Unidos, mas também no Canadá, México, Bélgica, Espanha, Reino Unido, Israel e Emirados Árabes Unidos.

Brad Smith, atual presidente da Microsoft, afirmou que o setor mais afetado foi os das tecnologia de informação com 44% dos casos, o que inclui fabricantes de software e de harware.

Na imagem em baixo o mapa da telemetria do Microsoft Defender do Windows 10 revela a presença do malware de segunda fase SUNBURST.

Apesar de existirem indícios há vários meses, a gigante abrangência da campanha de espionagem e sua sofisticação só ficaram claros na semana passada, depois de a empresa de cibersegurança FireEye divulgar uma violação de dados devastadora na sua própria rede.

A deteção precoce do governo dos EUA, que não foi relatada anteriormente, não forneceu evidências conclusivas de que as redes do governo haviam sido comprometidas, mas foi suficiente para preocupar as principais autoridades de segurança cibernética que existiam vulnerabilidades potenciais.

As relações entre clientes e fabricantes de software são relações de confiança. O que naturalmente esperamos deles é que cada atualização lançada contenha melhorias nas funcionalidades ou melhorias na segurança. Não se questiona, dá-se total permissão e permite-se mesmo uma total relação M2M sem intervenção humana.

A empresa texana Solarwinds representa esse mesmo respeitabilíssimo principio de integridade, ninguém colocaria suspeitas nela – nem eles próprios que aqui são as primeiras vitimas.

Um erro básico na composição de uma password de um dos seus servidores (solarwinds123) foi descoberto em 2018 permitiu a publicação na internet desse servidor. Alguém bem intencionado avisou a Solarwins, que de imediato corrigiu a situação, mas o tempo de exposição desse servidor terá sido de várias semanas, tempo suficiente para o inicío de uma superelaborada operação de ciberataque, tão paciente que na verdade se desenrola meticulosamente durante vários meses como as ações de espionagem soviética no genial livro de John le Carré O Espião que veio do Frio.

A Solarwinds tem soluções de gestão de rede e de analise e monitorização de servidores. São um conjunto de ferramentas de IT que os colocam bem destacados no Magic Quadrant da Gartner na categoria de monitorização de performance de networking, e não é por isso de estranhar que no seu sales pitch a afirmação que 425 empresas da Fortune 500 usem soluções suas, num total de 18.000 clientes atingidos e de um base instalada de 300 mil.

Entre a vulnerabilidade com o episódio do servidor com fraca password e o primeiro pacht de atualização comprometido, decorreram aproximadamente 16 meses.

Foi em março deste ano, quando todos estavam confinamos devido à pandemia, que a versão Orion 2019.4 HF 5 que continha a primeiro trojan foi lançada, seguida de outra versão 2020.2.1 em junho, também “trojenizada”.

A empresa de cibersegurança FireEye, um dos 18.000 clientes da Solarwind atingidos, também atualizou o Orion e também ficou exposta. Foi este facto que levou à descoberta do ataque; a FireEye detectou problemas na sua própria rede e comunicou isso publicamente na passada semana.

Batizada pela empresa como ataque UNC2452, tem um agente inicial que ataca o componente SolarWinds.Orion.Core.BusinessLayer.dll que cria a primeira backdoor 15 dias após ser instalado, mas isso é apenas o inicio:

"Ao executar comandos, chamados “Jobs”, que incluem a capacidade de transferir arquivos, executar arquivos, criar perfil no sistema, reiniciar a máquina e desativar os serviços do sistema, o malware disfarça seu tráfego de rede como o protocolo Orion Improvement Program (OIP) e armazena resultados de reconhecimento em arquivos de configuração de plugins legítimos, permitindo que este se misture com a atividade legítima do SolarWinds”, afirma a FireEye em comunicado.

Na verdade, a ameaça é concretizada de forma muito manual e cirúrgica pelos hackers. Eles sabem exatamente quem atacar e estudam a vitima demoradamente porque os movimentos são muito discretos, essencialmente de propagação lateral com múltiplas credenciais entretanto roubadas, e muitos dos ficheiros modificados nem deixam esse rasto, porque são repostos os originais logo cumprida a missão.

O trabalho é tão minucioso e demorado que provavelmente a generalidade das empresas que ficaram expostas na verdade podem nunca sofrer qualquer perda de dados, por não merecerem a atenção e esforço dos hackers durante a janela de oportunidade que ainda lhes resta.

Ao contrario de um ataque massivo e padronizado, a escolha de um fabricante de software para grandes organizações e a longa duração destes acessos ilegítimos permitiu aos hackers dispor de uma multiplicidade e diversidade de técnicas e ferramentas que difere de alvo para alvo, porque foi construído manualmente caso a caso a partir de dentro.

Outra dificuldade em detetar inicialmente este ataque são os IPs usados. Estes são em regra do próprio país da vitima, usando para isso Servidores Privados Virtuais locais. não proxies ou IPs de origens suspeitas, e depois usam subdominos aleatórios de servidores de DNS legítimos.

Detetar e suprimir as vulnerabilidades iniciais de pouco serve agora para quem já foi atacado, como é o caso da lista crescente de departamentos do governo federal americano. A Solarwinds já lançou na passada semana atualizações “limpas” para os seus clientes, Orion versão 2020.2.1 HF 1, mas servem principalmente para evitar novas vitimas, o que não garante a mitigação para quem já foi alvo da segunda fase do ataque.

Para estes, é preciso perscrutar toda a rede, todos os servidores, todos os endpoints, todos os dispositivos, sem sequer ter a certeza absoluta do que se procura.

No entanto a FireEye dá um conjunto de orientações sobre oportunidades de deteção do ataque, num percurso que começa nos servidores que podem estar mais vulneráveis e corre depois pela própria rede e endpoints. Procura-se padrões anómalos tanto de dupla substituição rápida de ficheiros como do uso de credenciais foram do parão comportamental..

Num movimento de resposta extremamente rápido, vários fabricantes de ponta em soluções de cibersegurança, como a Check-Point e a Palo Alto, estão já a disponibilizar ferramentas aos seus clientes para ajudar a prevenir ou a mitigar o ataque.

Quando todas as defesas cibernéticas ocidentais apontam as defesas para as vitimas do Solarwinds, a CISA (Cybersecurity and Infrastructure Security Agency)

declarou na passada quinta-feira que a Solarwinds não foi o único vetor do ataque. Esta conclusão ressaltou da observação de que, em empresas que não usaram o Solarwinds, também foram detetados componentes do malware já identificado.

"A CISA determinou que essa ameaça representa um grave risco para o Governo Federal e governos estaduais e locais, bem como entidades de infraestrutura crítica e outras organizações do setor privado", diz o comunicado emitido pela agência. "A CISA prevê que a remoção desse ator de ameaças nos ambientes já comprometidos seja altamente complexa e desafiadora para as organizações."

Por este ser um processo em curso, numa administração cessante, que recentemente despediu Chris Krebs, o diretor da CISA, por declarações que fez sobre a integridade informática do processo eleitoral para o novo presidente, os Estados Unidos estão num momento particularmente vulnerável para a combater este ataque.

Novos desenvolvimento são esperados nas semanas e meses que se seguem, sendo que o Presidente-eleito Joe Biden já expressou a sua perplexidade e preocupação sobre este ataque, que a sua equipa ainda vai ter de enfrentar após tomar posse.

Artigo conjunto IT Insight / IT Channel