Seis semanas após o ataque do WannaCry o mundo voltou a estar suspenso numa nova ameaça de propagação hiper-rápida baseada em malware que não é absolutamente novo. Porque é que as defesas voltaram a falhar?

|

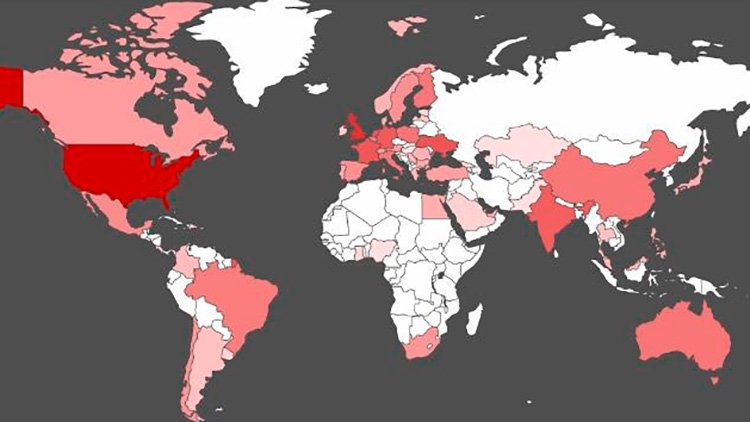

Começa a ser padrão, um mega-ataque por mês. Ainda muitas organizações estavam a recompor-se do WannaCry quando um derivado do Petya combinado com elementos do GoldenEye ( razão porque o resultado também é dominado por NotPetya ou Nyetya) voltou a fazer soar os alarmes. Desta vez existiu claramente um país visado, a Ucrânia, sendo que o resto da propagação foram “danos colaterais” essencialmente por via das multinacionais que operam nesse país do leste europeu e por empresas com relações comerciais com a Ucrânia. O que falhou agora ?Era consensual entre os profissionais da cibersegurança que eventos de malware de propagação rápida do tipo WannaCry voltariam a acontecer, o que se veio a verificar esta semana. Porém, seria de esperar mais alguma resiliência após o mais mediático dos ataques que infetou 300 mil máquinas em todo o mundo. A verdade é que seis semanas é pouco tempo para muitas organizações, e o assunto da atualização de patch não é tão linear assim. Frequentemente não é possível efetuar essas atualizações de segurança antes de verificar a compatibilidade com aplicações legacy das empresas. O que torna o Petya modificado tão eficaz são as suas capacidades de worm que o permite propagar lateralmente dentro das redes mesmo quando apenas uma maquina não atualizada foi infetada, o que começa a levantar dúvidas sobre se não será necessário um outro novo patch da Microsoft para resolver esta ameaça. Os próprios investigadores de Redmond afirmam que este ransomware tem técnicas de multi-propagação lateral e usa funções de file-shares legítimas para distribuir o payload com capacidade de roubar as credenciais corretas. Essa suspeita já tinha sido identificada pela Check Point ao afirmar a possibilidade do malware usar também o Loki Bot. Qual a motivação do ataque ?Com o WannaCry, e passado o “pânico”, muitos especialistas se perguntaram qual a motivação para desenvolver algo tão sofisticado quando o payback fora tão baixo face ao potencial criminal. Por que motivo teria o WannaCry um killswitch que seria mais tarde ou mais cedo descoberto, anulando assim o potêncial do resultado criminal? Para ler a cobertura do ataque Petya clique aqui. |